Что такое кибербезопасность? Руководство для начинающих

Кибербезопасность затрагивает практически все аспекты нашей повседневной жизни. Все ваши устройства нуждаются в надежной защите ради вашей же собственной безопасности — от телефона в кармане и ноутбука на столе до устройств системы «Умный дом».

Без такой защиты злоумышленники могут украсть ваши личные данные, опустошить ваши банковские счета или вызвать серьезные сбои в работе ваших систем и устройств. Вот почему специалисты по кибербезопасности постоянно работают над новыми инструментами защиты, призванными оградить людей и компании от постоянно развивающихся угроз.

Впрочем, кибербезопасность — это не что такое, что доступно только избранным. Защита от киберугроз также зависит от простых привычек, мер и инструментов, которые может использовать буквально каждый. Из этого руководства вы узнаете, что на самом деле означает кибербезопасность, и научитесь защищать себя от наиболее распространенных на сегодняшний день онлайн-угроз.

Что такое кибербезопасность простыми словами?

Кибербезопасность — это защита компьютеров, сетей и данных от несанкционированного доступа, повреждения или сбоев. С ростом числа подключенных к Интернету устройств (от телефонов и планшетов до гаджетов и IoT-устройств) растет и число потенциальных целей для киберпреступников.

В современном мире, где почти всё работает на компьютерах и «умных» устройствах, надежная защита важна как никогда. Без нее частные лица и организации рискуют стать жертвами утечек данных, вирусов-вымогателей, мошенничества, кражи личных данных, перехвата конфиденциальной информации и других серьезных угроз.

Какой бывает кибербезопасность

Кибербезопасность — это широкий термин, включающий в себя программное обеспечение, используемое для защиты устройств, сетевые средства защиты и знания о способах киберзащиты.

Сетевая защита

Сетевая защита не дает угрозам проникать в сеть. Файрволы выступают в качестве барьеров, которые фильтруют трафик и блокируют нежелательные подключения, а средства контроля доступа гарантируют, что подключаться могут только авторизованные пользователи и устройства. Виртуальные частные сети (VPN) шифруют интернет-трафик и маскируют IP-адрес, а инструменты мониторинга отслеживают подозрительное поведение, чтобы администраторы могли среагировать еще до того, как злоумышленники закрепятся в системе.

Защита приложений

Защита приложений не дает использовать их в качестве шлюза для доступа к конфиденциальным системам. В эту защиту входят как системы обнаружения, так и системы реагирования. Разработчики исправляют ошибки в коде, применяют безопасные настройки и тестируют приложения на наличие уязвимостей, чтобы обеспечить для них надлежащую защиту.

Облачная защита

Облачная защита предназначена для данных, хранящихся на серверах сторонних провайдеров. Она гарантирует сохранность конфиденциальной информации даже в том случае, если данные не находятся на устройствах пользователя. Такая защита представляет собой сочетание технологий, политик и средств контроля для защиты облачных ресурсов от несанкционированного доступа, утечек данных и сбоев в работе сервисов.

Многие провайдеры предлагают встроенные средства защиты, такие как шифрование, управление доступом и инструменты мониторинга. Пользователи также несут ответственность за настройку собственных средств защиты. Такая модель совместной ответственности означает, что организации должны тщательно управлять правами доступа к учетным записям, защищать интерфейсы приложений (API) и обеспечивать соблюдение правил конфиденциальности при переносе рабочей нагрузки в облако.

Защита выходных узлов

Защита выходных узлов или, как их еще называют, конечных точек подразумевает защиту отдельных устройств, таких как ноутбуки, смартфоны и планшеты. Поскольку конечные точки часто являются первым контактным звеном для злоумышленников, их защита снижает вероятность взлома всей системы. Антивирус, обнаружение и реагирование на угрозы в конечных точках, а также многофакторная аутентификация (MFA) помогают блокировать вредоносное ПО и несанкционированный доступ.

Защита Интернета вещей (IoT)

IoT-защита направлена на подключенные устройства (камеры, холодильники и различные бытовые приборы). Встроенные средства защиты многих из этих устройств ограничены, что делает их уязвимыми. Вероятность атаки снижают использование надежных средств аутентификации и надежного программного обеспечения для защиты, а также своевременное обновление прошивки устройств.

Операционная защита и защита инфраструктуры

Операционная технология включает промышленные системы управления и автоматические устройства, управляющие физическими процессами. Для защиты этих систем необходимо изолировать сети управления, отслеживать необычную активность в старых сетях и оборудовании, а также обеспечить безопасность систем, используемых в промышленных процессах.

Противодействие методам социальной инженерии

С помощью социальной инженерии злоумышленники обманывают людей, заставляя их раскрыть информацию или совершать рискованные действия. Злоумышленники выдают себя за коллег, сотрудников службы поддержки, государственных чиновников, знаменитостей или представителей компаний. Тактики противодействия включают такие инструменты, как антивирусные программы с защитой от фишинга, курсы по повышению осведомленности о социальной инженерии и постоянное отслеживание новых видов мошенничества.

Распространенные киберугрозы, о которых нужно знать

Злоумышленники различными способами используют технологии и особенности людской психологии. Понимание этих распространенных способов помогает людям и организациям принимать превентивные меры.

Вредоносное ПО и вирусы-вымогатели

Вредоносное ПО (вредоносное программное обеспечение) внедряют в системы, чтобы украсть данные, нарушить рабочие процессы, повредить систему или создать лазейку для другого вредоносного ПО. Это одна из самых сложных угроз в индустрии кибербезопасности.

Вирусы-вымогатели — это вид вредоносного ПО, с помощью которого злоумышленники шифруют файлы на устройстве и требуют выкуп за восстановление доступа к ним.

Фишинг и целевой фишинг

Фишинг подразумевает использование поддельных электронных писем или сообщений, чтобы выманить у человека учетные данные или иную личную информацию. Целевой фишинг — это адаптация вводящих в заблуждение сообщений для конкретного человека, из-за чего такие сообщения могут выглядеть более убедительными.

Фишинговые атаки обычно проводятся через коммуникационные платформы (например, электронная почта и социальные сети). Злоумышленники почти всегда первыми вступают в диалог и пытаются внушить жертве чувство срочности или страха, подталкивая к тому, чтобы человек поделился с ними конфиденциальными данными, не обдумав как следует последствия своих действий.

Атаки DoS и DDoS

Атаки типа «отказ в обслуживании» наполняют целевую сеть вредоносным трафиком, обычно с помощью ботнетов (бот-сетей). Из-за этого сайты и сервисы становятся недоступными. Распределенные версии таких атак (DDoS) задействуют множество взломанных устройств, чтобы усилить эффект. DDoS-атакам подвергаются как частные лица, так и организации; такие атаки наносят значительный ущерб всей сети и затрудняют деятельность человека или организации.

SQL- и NoSQL-инъекции

Атаки путем внедрения вредоносного кода (т. н. «инъекций») происходят в том случае, если веб-приложение передает введенные пользователем данные напрямую в базу данных без надлежащей проверки. Злоумышленники могут воспользоваться этой уязвимостью, чтобы заставить базу данных выполнять команды, которые не подразумевались разработчиком. Это может привести к раскрытию, изменению или удалению конфиденциальных данных.

Целью атак с помощью внедрения SQL-кода являются традиционные реляционные базы данных, где данные организованы в таблицы со строками и столбцами. Например, злоумышленник может воспользоваться формой входа в базу данных, отправив специально сформулированный запрос, который позволит обойти систему аутентификации. Известны многочисленные случаи, когда злоумышленники перехватывали таким образом данные с сайтов авиакомпаний и онлайн-магазинов, получая доступ к именам, адресам электронной почты и платежным реквизитам клиентов.

Атаки с помощью внедрения NoSQL-кода направлены на современные нереляционные базы данных (вроде MongoDB), где используется гибкая структура документов и модель доступа «ключ — значение». Злоумышленник может отправить в форму учетной записи данные в формате JSON, которые заставят базу данных считать «любое имя пользователя и любой пароль» действительными, то есть будет полностью нейтрализована система аутентификации.

Чтобы подобные атаки невозможно было провести, разработчики должны проверять и очищать все данные, которые вводят пользователи, использовать безопасные методы запросов (например, параметризованные запросы или конструктор запросов), а также следовать принципу минимальных привилегий для учетных записей с доступом к базе данных.

Постоянная серьезная угроза (APT)

Атаки APT подразумевают участие высококвалифицированного злоумышленника, который с помощью своих навыков и знаний проникает в сеть и остается незамеченным, пока извлекает из нее данные или саботирует работу важных систем. Зачастую для проведения атаки злоумышленники комплексно пользуются уязвимостями «нулевого дня», методами социальной инженерии и специально разработанным для конкретного случая вредоносным ПО.

Такие угрозы могут оставаться в сети в течение длительного времени, прежде чем их обнаружат. APT-атаки могут надолго заражать системы вредоносным ПО, приводить к краже данных или финансовым потерям. Часто они нацелены на важную инфраструктуру, например, в сфере здравоохранения.

Внутренние угрозы

Внутренние угрозы возникают, когда сотрудники или привлеченные лица случайно или умышленно злоупотребляют своим уровнем доступа. Во время корпоративного саботажа злоумышленники могут воспользоваться своим статусом сотрудника и украсть данные или заразить сети и отдельные устройства вредоносным ПО.

Сотрудники также могут стать внутренней угрозой, если попадутся на фишинг, случайно установят вредоносное ПО, не соблюдая меры предосторожности, или станут жертвами мошенников, передав им конфиденциальные данные.

Атаки через посредника (MITM)

Атака через посредника (MITM) нужна для того, чтобы перехватить сообщения между двумя участниками коммуникации. Злоумышленники могут перехватить или изменить сообщения незаметно для сторон коммуникации. Незашифрованные данные легко может прочитать или изменить опытный злоумышленник. Вот почему необходимо пользоваться программным обеспечением для шифрования данных.

Атаки через посредника заканчиваются кражей данных и могут привести к последующим атакам. Особенно уязвим перед ними малый и средний бизнес.

Уязвимости нулевого дня

Атаки нулевого дня нацелены на уязвимости, о которых еще неизвестно разработчикам. Поскольку патчей с исправлением еще нет, такие атаки могут пройти незаметно и нанести серьезный ущерб, особенно бизнесу. Когда злоумышленник впервые замечает уязвимость, она называется уязвимостью нулевого дня. Процесс атаки, соответственно, называется атакой нулевого дня.

Реальные примеры масштабных кибератак

Реальные случаи взлома систем безопасности наглядно демонстрируют весь масштаб последствий слабой защиты, а также показывают, почему киберзащита так важна.

Утечка данных Equifax

В 2017 году уязвимость в программном обеспечении американского бюро кредитной истории Equifax позволила злоумышленникам украсть личные данные, включая имена и номера социального страхования (SSN), примерно 147 миллионов людей. Утечка данных обернулась судебными исками, отставками сотрудников компании, занимающих руководящие должности, а также многомиллионными выплатами пострадавшим.

Масштабная утечка данных Yahoo

В 2016 году компания Yahoo подтвердила два случая утечки данных, которые произошли ранее; позже стало известно, что эти утечки данных коснулись около 3 миллиардов пользователей. Среди украденных данных были контрольные вопросы и резервные адреса электронных почт, что потенциально можно было использовать для вторичных атак на пользователей. Выплаты по искам составили суммарно 117,5 миллионов долл. США.

Компрометация системы безопасности eBay

В 2014 году киберпреступники воспользовались украденными учетными данными сотрудника компании, чтобы получить доступ к базе данных пользователей eBay. Они получили личные данные клиентов eBay и зашифровали их пароли. Несмотря на заявление компании о том, что «нет никаких свидетельств неавторизованного доступа или утечки личных и финансовых данных пользователей PayPal», компания eBay инициировала смену паролей всех своих систем.

Уязвимость данных компании FriendFinder Networks

В 2016 году уязвимость позволила злоумышленникам получить доступ к базам данных компании FriendFinder Networks, из-за чего были раскрыты данные примерно 412 миллионов учетных записей пользователей. Многие пароли хранились либо в виде простого текста, либо были плохо захешированы. Из-за этой утечки многие пользователи столкнулись угрозами со стороны шантажистов.

Важность кибербезопасности для бизнеса

Вкладываясь в кибербезопасность, вы получаете ощутимые преимущества.

Экономия на расходах и рентабельность вложений

Превентивные меры всегда обходятся дешевле устранения последствия взлома. Регулярные аудиты, обучение персонала, действенная инфраструктура кибербезопасности и проработанный план восстановления после инцидентов помогают снизить вероятность взлома и минимизировать ущерб, даже если вы окажетесь в такой ситуации. Также в некоторых случаях можно уменьшить стоимость страховых выплат, если продемонстрировать, что надлежащие меры были приняты заранее.

Жертвы утечек данных несут большие расходы. Атаки могут нарушить рабочие процессы в компании, стать причиной потери прибыли, нанести ущерб репутации вашего бренда или привести к дорогостоящим штрафам со стороны государства, особенно если вы не соблюдали нормативные требования на момент взлома.

Увеличивается время доступности ваших сервисов

Хорошая защита помогает минимизировать время простоя ваших сервисов. Резервное копирование, устранение уязвимостей и надежная инфраструктура позволяют организациям продолжать работу даже во время атак и быстрее восстанавливаться после них. Как следствие, даже во время сбоев можно значительно сократить потерю прибыли.

Доверие к бренду и лояльность клиентов

Согласно исследованиям, клиенты предпочитают те компании, которые надлежащим образом защищают свою инфраструктуру. Сертификация на соответствие стандартам и прозрачная политика укрепляют доверие, а утечка данных может полностью подорвать это доверие. Как показал опрос Deloitte «Connected Consumer», 64% респондентов склонны сменить провайдера цифровых услуг после инцидента, который подорвал доверие к нему.

Надежные и прозрачные средства защиты повышают лояльность клиентов. На более конкурентных рынках репутация безопасной компании может стать решающим фактором при выборе для потенциальных клиентов.

Защита конфиденциальных данных и интеллектуальной собственности

Защита конфиденциальной информации, коммерческой тайны и данных клиентов обеспечит конкурентное преимущество и снизит юридические риски. Эффективные меры кибербезопасности помогают защитить конфиденциальные данные, а правильная классификация и обращение с интеллектуальной собственностью помогут защитить наиболее ценные активы вашей компании.

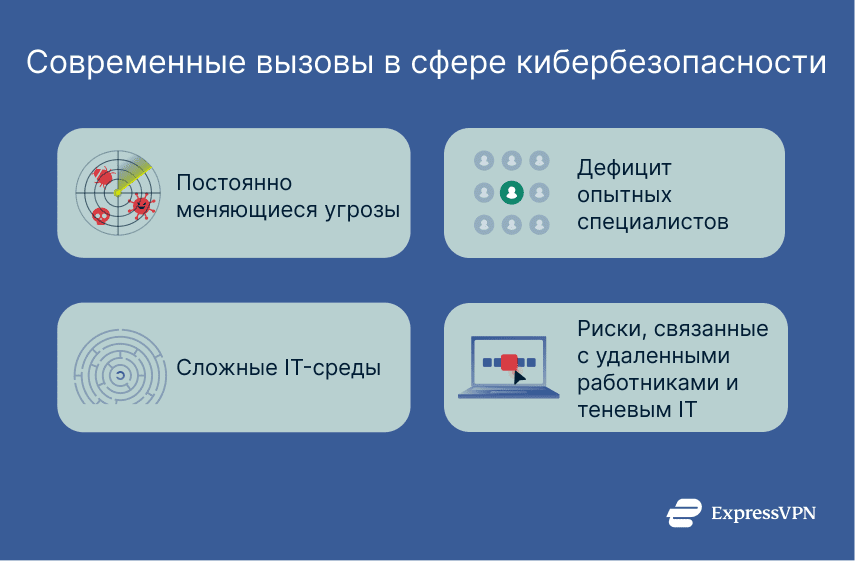

Основные современные проблемы кибербезопасности

Современные команды специалистов по кибербезопасности работают в постоянно меняющейся среде. Защита систем сегодня — это гораздо более трудная задача, чем когда-либо раньше.

Постоянно меняющиеся угрозы

Злоумышленники постоянно меняют свои тактики или разрабатывают новые. Постоянной проблемой являются вирусы-вымогатели и использование неисправленных уязвимостей. К ним добавляются новые методы, такие как бесфайловое вредоносное ПО и фишинговые атаки, созданные с помощью ИИ, которые помогают мошенникам автоматизировать часть процессов своих атак и делать их более масштабными.

Нехватка квалифицированных специалистов

Спрос на квалифицированных специалистов по кибербезопасности превышает текущее предложение. Организации испытывают трудности с наймом и удержанием квалифицированного персонала, а из-за недостатка навыков существующих работников защищать инфраструктуру становится всё сложнее. Согласно исследованию компании ISC2 о кадрах в сфере кибербезопасности 2024 года, глобально в сфере кибербезопасности не закрыто около 4,76 миллиона вакансий.

Сложная структура вычислительной среды

Современные организации используют локальные серверы, облачные платформы, мобильные устройства и устройства IoT. Также часть сотрудников может работать в офисах компании, а часть — удаленно.

В результате получается сложная сеть различных сервисов и инструментов, которую нельзя быстро изучить посторонним, но к которой им нужно привыкнуть. Управление разрозненными системами увеличивает риски, поскольку так становится сложнее поддерживать видимость и обеспечивать соблюдение политик всеми участниками внутренних процессов.

Риски теневого IT и удаленной работы

Теневое IT — это несанкционированные компанией приложения и инструменты, которыми могут пользоваться сотрудники. В эпоху удаленной работы связанные с ними риски становятся все более актуальными. Несмотря на то, что такие инструменты могут упростить работу, они также привносят уязвимости в систему безопасности, поскольку не контролируются соответствующими экспертами. Если IT-отдел не знает, чем пользуются сотрудники, то и не может обеспечить безопасность.

Сотрудников стоит обязать использовать новые инструменты и сервисы лишь с разрешения IT-отдела. Это укрепит не только защиту, но и доверие между сотрудниками и руководством.

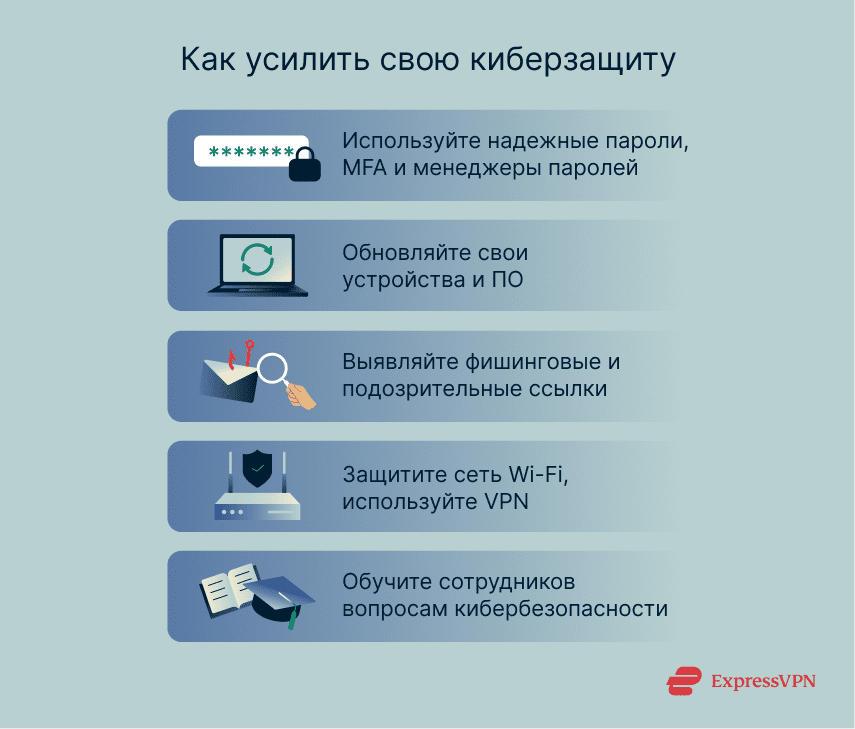

Рекомендации о том, как укрепить кибербезопасность

Простые повседневные привычки (например, использование надежных паролей и своевременное обновление ПО) помогут снизить вероятность атаки и минимизировать её последствия.

Используйте уникальные надежные пароли и многофакторную аутентификацию

Для каждой учетной записи должен быть свой собственный сложный пароль, в идеале состоящий из 14–16 символов, среди которых есть цифры, буквы и символы. Многофакторная аутентификация добавляет слой защиты, поскольку требует дополнительного способа верификации для входа в учетную запись. Так можно избежать несанкционированного доступа, даже если пароль станет известен посторонним.

Поскольку управлять десятками отдельных паролей может быть очень сложно, стоит воспользоваться надежным менеджером паролей, чтобы безопасно их хранить. ExpressKeys позволит вам хранить под защитой неограниченное количество паролей, данных банковских карт и заметок с доступом к ним на всех ваших устройствах, а также этот менеджер паролей может оповещать вас об утечках данных и слабых паролях.

Регулярно обновляйте ПО и системы

Обязательно сразу устанавливайте исправления безопасности и обновления, чтобы устранить известные уязвимости. По возможности включите автоматическую установку обновлений, поскольку так меньше вероятности случайно забыть установить важное обновление, а ваши системы и ПО всегда будут обновлены до последней версии. Также поддерживать хороший базовый уровень защиты помогает регулярное отслеживание и обновление настроек.

Не открывайте подозрительные электронные письма и ссылки

Фишинговые атаки очень распространены, поэтому вы должны скептически относиться к необычным сообщениям из любого источника. Сначала всегда проверяйте личность отправителя и не открывайте неизвестные вложения. Сообщайте о подозрительных электронных письмах, чтобы защитить других пользователей или всю вашу организацию. После этого немедленно удаляйте сообщение из почтового ящика или личных сообщений.

Мошенники обычно присылают вложение вместе с призывом к срочным действиям, например, о выигрыше в лотерею или чрезвычайной ситуации, или выдают себя за авторитетное лицо (например, знаменитость). Обращайте внимание на сокращенные URL-адреса, неправильные адреса сайтов и странно сформулированные сообщения.

Кроме постоянной бдительности бороться с вредоносными сообщениями можно с помощью фильтров электронной почты и служб обнаружения спама.

Защитите свою Wi-Fi-сеть и пользуйтесь VPN

Вы можете снизить вероятность атаки на свою сеть, если измените стандартный пароль роутера и скроете его от посторонних. Также стоит убедиться, что прошивка вашего роутера всегда обновлена до последней версии. Вам нужно также шифровать свои данные, иначе злоумышленник сможет отслеживать трафик вашей сети и воспользоваться этими данными для будущих атак.

ExpressVPN использует надежный протокол шифрования, чтобы поместить ваш трафик в защищенный туннель, поэтому его нельзя будет прочитать. Также в защиту включена функция экстренного отключения, которая блокирует интернет-трафик, если VPN-соединение прервется, а также блокировщик программ-трекеров, который не дает отслеживать ваш трафик посторонним.

Узнайте больше: здесь вы найдете больше способов защитить себя онлайн.

Инструменты и решения для кибербезопасности

Перечисленные выше рекомендации помогут отдельным пользователям обеспечить свою безопасность. Но организации действуют более масштабно, им необходимо защищать все свои сети, огромное количество устройств, а также конфиденциальные данные клиентов и собственные данные. Для решения этой задачи бизнес полагается на специализированные инструменты, которые предотвращают, обнаруживают и реагируют на угрозы в масштабах всей организации.

Антивирус и защита конечных устройств

Организации часто используют системы обнаружения угроз и реакцию на конечных точках (EDR-платформы), чтобы отслеживать вредоносное ПО и другие угрозы на устройствах пользователей. Эти инструменты ведут мониторинг в режиме реального времени и позволяют быстро локализовать инциденты сразу во всех системах компании. Современные решения часто включают в себя машинное обучение и поведенческий анализ для обнаружения ранее неизвестных атак.

Традиционное антивирусное ПО входит в общее множество средств защиты конечных точек. Обычно оно ориентировано на защиту отдельных устройств, тогда как EDR-платформы обеспечивают защиту сразу всей сети.

Файрволы и системы обнаружения атак

Файрволы регулируют входящий и исходящий трафик локальных сетей, блокируя с помощью установленных правил подозрительные подключения. Системы обнаружения атак (IDS) применяют более глубокий анализ и проверяют сетевые события, выявляя вредоносные действия. Системы предотвращения вторжений (IPS) еще более продвинутые и автоматически блокируют выявленные угрозы, помогая компаниям мгновенно реагировать на них.

Инструменты шифрования

Шифрование делает конфиденциальные данные бизнеса нечитаемыми для посторонних, хранятся ли эти данные на серверах или передаются в сетях компании. Чтобы предотвратить перехват своих внутренних переписок, организации могут также пользоваться почтовыми сервисами с шифрованием, защищенными платформами обмена сообщениями и инструментами для шифрования файлов. Надежное шифрование означает, что данные невозможно будет использовать без соответствующих ключей дешифрования.

SIEM-платформы и инструменты мониторинга

Системы управления информацией о безопасности и событиями безопасности (SIEM) помогают организациям управлять современной сложной информационной средой. Они собирают журналы из многих источников, сопоставляют события и генерируют оповещения при возникновении подозрительной активности. Многие такие системы могут также автоматизировать ответные действия, снижая нагрузку на аналитиков и позволяя им сосредоточиться на важной работе.

Курсы для сотрудников по повышению осведомленности в области кибербезопасности

Регулярные тренинги помогут сотрудникам научиться распознавать фишинговые атаки, следовать политикам компании и сообщать об инцидентах. Так можно снизить вероятность утечек данных или фишинговых атак, а также создать здоровую рабочую обстановку. Также сотрудники компании сами становятся важной линией защиты от киберугроз. Тренинги по повышению осведомленности не заменяют программное обеспечение системы безопасности, но являются его важным дополнением.

Стандарты кибербезопасности

Стандарты и нормативные требования помогают организациям принимать безопасные и ответственные решения в области безопасности и повышают их подотчетность.

Стандарты NIST и ISO

Структура кибербезопасности NIST включает основные принципы: управление, идентификация, защита, обнаружение, ответные действия и восстановление. Следовать этой структуре организации могут по своему усмотрению, но она все равно широко применяется, поскольку ее легко масштабировать на компании любого размера, и она действительно повышает уровень защиты и внутренней координации действий.

Стандарт ISO/IEC 27001 устанавливает требования к системам управления информационной безопасностью, чтобы можно было создавать стандартные структуры во всех организациях. Акцент здесь делается на оценку рисков, реализацию управления и постоянное совершенствование. Если у компании есть такая сертификация, то это значит, что она следует надежным практикам обеспечения безопасности.

GDPR, HIPAA и внутриотраслевые нормативные требования

Общий регламент по защите данных (GDPR) применяется к организациям, которые работают с данными резидентов ЕС. Этот регламент обеспечивает соблюдение принципов защиты данных для защиты потребителей. Если не соблюдать эти правила, можно получить крупные штрафы. В соответствии с GDPR, организации должны получать согласие на обработку данных, минимизировать сбор данных, а также обеспечивать безопасность и актуальность информации.

Акт HIPAA (Закон о преемственности страхования и отчётности в области здравоохранения) задает стандарты защиты электронной информации о состоянии здоровья и обеспечивает прозрачность в процессе сбора и передачи таких данных в США. Помимо HIPAA есть и другие внутриотраслевые нормативные акты в других странах мира, которым должны подчиняться организации, чтобы надлежащим образом внедрять необходимые меры защиты и практики сбора данных.

Важность аудитов на соответствие требованиям

Аудиты — это лучший способ убедиться, что компания должным образом соблюдает нормативные требования и надежно хранит данные клиентов. Регулярные аудиты позволяют выявить слабые места, которые необходимо устранить (например, слабая инфраструктура или слабые пароли). Они играют важную роль в обеспечении кибербезопасности.

Есть ли перспективы для карьеры в сфере кибербезопасности?

Вы можете сделать отличную карьеру в области кибербезопасности, иметь стабильную работу и получать хорошую зарплату. Киберпреступность постоянно растет, поэтому и спрос на опытных профессионалов тоже продолжает расти.

Растущий спрос и перспективы трудоустройства

Спрос на специалистов в области кибербезопасности растет, но в этой сфере по-прежнему наблюдается нехватка кадров. Это создает возможности для новых сотрудников. Многие правительства и компании инвестируют в программы обучения и найма, чтобы привлечь больше людей в эту сферу.

Карьерный рост и позиции в области кибербезопасности

В сфере кибербезопасности требуются в том числе следующие специалисты: аналитики, которые отслеживают инциденты и реагируют на них, тестировщики на проникновение, которые выявляют уязвимости, архитекторы, которые разрабатывают безопасные системы, инженер по безопасности в облаке, которые защищают удаленную инфраструктуру, и специалисты по управлению, которые контролируют политики и соблюдение нормативных требований.

Специалисты по образованию и обучению также помогают повышать осведомленность о проблемах кибербезопасности. Есть также и нишевые профессии, например, авторы статей о кибербезопасности, которые информируют широкий круг читателей о тенденциях в области кибербезопасности и делятся советами по обеспечению кибербезопасности.

Зарплата и возможности роста

Специалисты по киберзащите нередко зарабатывают выше среднего, а лучшие специалисты в этой сфере — заметно выше среднего. Размер заработной платы будет зависеть от отрасли, должности и опыта. В целом, высокий спрос и дефицит кадров ведут к росту зарплат.

Многие вакансии в сфере кибербезопасности предполагают возможность повышения — вплоть до старших руководящих позиций.

Нужно ли уметь программировать в этой сфере?

Умение программировать пригодится для большинства позиций в сфере киберзащиты, но обязательным оно не является. Некоторые базовые принципы киберзащиты, в том числе понимание работы протоколов и тонкостей человеческого поведения, вообще не связаны с программированием. Впрочем, и лишним это знание не будет.

Когда пригодится умение программировать

Связанные с программированием навыки пригодятся при проведении исследований на предмет уязвимостей, анализе вредоносного ПО и автоматизации рабочих процессов. Скрипты помогают профессионалам создавать инструменты и изучать вредоносный код, а также разрабатывать автоматизированные системы. Инженеры, разработчики, криптографы и другие специалисты должны уметь программировать.

Когда умение программировать не обязательно

Далеко не все должности в сфере киберзащиты требуют умения программировать. Для многих, в том числе сетевых аналитиков, безопасников и коучей, оно не критично. В данном случае важнее понимать, как работают системы и сети, чем уметь писать код.

ЧаВо: кибербезопасность

Трудно ли заниматься кибербезопасностью?

Все зависит от специальности. Эта сфера может быть очень сложной, так как преступники постоянно разрабатывают новые тактики, и организациям требуется постоянно адаптироваться к ним, а заодно и к меняющимся правилам регуляторов. Многие должности требуют постоянного, буквально ежедневного изучения новых уязвимостей и векторов атак, что может сильно изматывать, особенно со временем.

Заменит ли ИИ экспертов по кибербезопасности?

Нет. ИИ может использоваться для киберзащиты как инструмент анализа больших объемов данных и автоматизации определенных реакций, но даже для него требуется надзор человека, способного наладить эффективную работу и устранить те или иные искажения. Преступники уже начали использовать ИИ для создания вредоносного ПО, дипфейков и других атак. Без опытных специалистов такие угрозы могут обойти автоматизированные системы.

В сущности, кибербезопасность уже давно связана с вопросами автоматизации и оркестрации. Новые инструменты на базе ИИ расширили круг привычных возможностей, однако фундаментальные принципы работы систем и потребность во внимании человека-экспертов от этого не изменились.

Чем так важна кибербезопасность?

Важность этой сферы связана с тем, что она используется для защиты конфиденциальных данных, приватных систем и сетей, атаки на которые могут привести к финансовым убыткам, краже личных данных и репутационному ущербу. Кибербезопасность также обеспечивает стабильную работу бизнеса, защиту конфиденциальных данных и соответствие юридическим и прочим требованиям регуляторов. Слабая киберзащита угрожает людям и компаниям.

Сделайте первый шаг и защитите себя в Сети. Начните работу с ExpressVPN без риска.

Получить ExpressVPN