O que é OPSEC, e por que você precisa dela?

Manter olhares curiosos longe dos seus planos, dados e conversas é um trabalho duro. Os invasores vasculham fragmentos de informação, conectam-nos e constroem uma imagem surpreendentemente detalhada sobre você ou sua organização. A segurança operacional (OPSEC) oferece uma forma estruturada de impedir que isso aconteça.

Neste guia, você saberá o que é OPSEC, por que ela é importante e como aplicá-la em contextos pessoais e organizacionais. Analisaremos o processo de cinco passos da OPSEC e compartilharemos as melhores práticas (como criptografia e controle de acesso) que você pode implementar imediatamente.

💡 Guia rápido

- OPSEC é uma mentalidade: pense como um invasor, identifique os pontos fracos e feche as lacunas.

- Cinco passos repetíveis: identifique informações críticas, estude ameaças, encontre pontos fracos, pondere os riscos e adicione contramedidas.

- A ExpressVPN pode ajudar: uma VPN criptografa seu tráfego, mascara dados de localização e reduz a chance de espionagem de rede — um sucesso fácil para qualquer plano de OPSEC.

O que é OPSEC (segurança operacional)?

Basicamente, OPSEC é uma mentalidade que analisa a segurança a partir da perspectiva de um invasor. Ela pergunta: "Se eu estivesse tentando roubar informações minhas ou da minha organização, como faria isso?". Ao pedir que você pense como um cibercriminoso ou espião, a OPSEC ajuda a identificar pontos fracos nas operações cotidianas que, de outra forma, você poderia ignorar.

Começou como uma disciplina militar dos EUA durante a Guerra do Vietnã. A força-tarefa Purple Dragon descobriu que detalhes aparentemente inofensivos, como conversas de rádio, horários de navios de suprimentos e até mesmo notícias de jornais, ajudavam o inimigo a prever os movimentos das tropas. Para combater isso, a unidade formalizou uma nova abordagem: listar informações que realmente importam e bloquear todos os caminhos que pudessem vazá-las.

Essa estrutura logo se espalhou para muito além do campo de batalha, atingindo empresas, agências governamentais e a vida pessoal. Após o Vietnã, a OPSEC deixou os quartéis e ingressou nas áreas civis. Contratantes da área de defesa aplicaram o método para proteger esquemas confidenciais e cadeias de suprimentos, e agências federais o utilizaram para salvaguardar investigações e diplomacia. Na década de 1990, as empresas adotaram a mesma lógica para proteger segredos comerciais e frustrar a espionagem industrial.

A era da internet impulsionou essas ideias para a vida cotidiana, onde agora são amplamente utilizadas nas áreas de cibersegurança e privacidade online: cuidado com o que você posta, limite quem vê suas transações e bloqueie as redes domésticas. O ciclo de cinco passos agora orienta briefings de risco em salas de reuniões de empresas da Fortune 500 e as configurações de privacidade nos telefones das famílias.

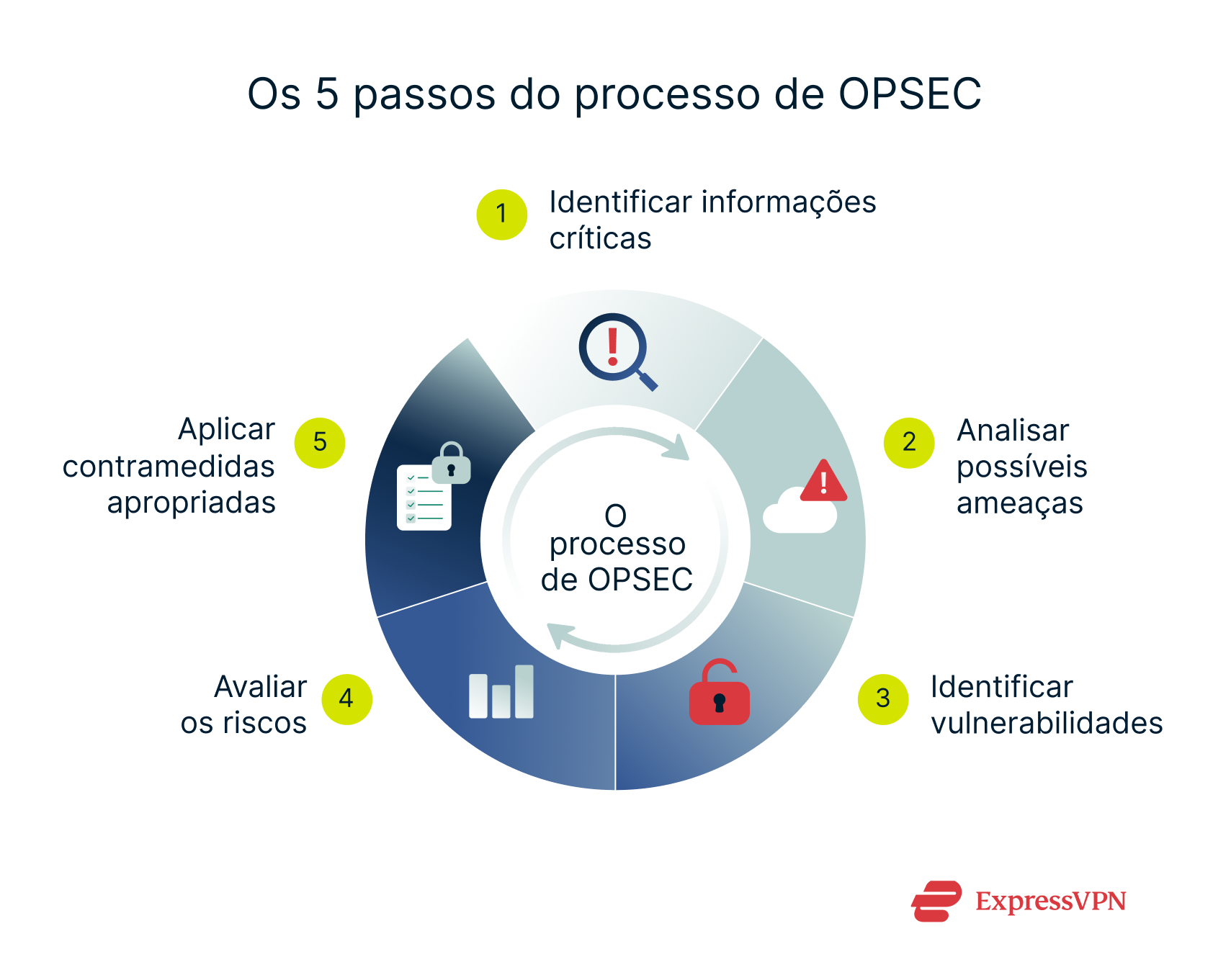

Os 5 passos do processo de OPSEC

Como mencionado acima, a OPSEC não é uma lista de verificação única — ela normalmente é considerada um processo contínuo de cinco passos que você aplica repetidamente conforme as situações mudam.

1º passo: identificar informações críticas

Este passo consiste em listar tudo aquilo que prejudicaria você se alguém de fora o visualizasse. Para um designer autônomo, podem ser rascunhos de clientes e faturas. Para um hospital, são registros de pacientes e inventários de medicamentos. Para indivíduos, pode incluir metadados de mídias sociais.

Pequenas pistas que parecem inofensivas, mas que na verdade revelam informações confidenciais, podem incluir:

- Um horizonte em uma foto que revela o andar do escritório;

- Uma resposta automática de ausência do trabalho que revela datas de viagem;

- Um anúncio de emprego sugerindo o lançamento de um produto futuro.

2º passo: analisar possíveis ameaças

Pergunte-se quem se beneficia se esses dados vazarem. Criminosos em busca de dinheiro fácil? Uma empresa rival em busca de informações de mercado? Um insider descontente de olho em direitos administrativos? Mapear esses agentes esclarece seu nível de paciência, orçamento e métodos. Saber o "quem" molda o "como". Um golpista casual caça brechas abertas, enquanto uma unidade estatal pode combinar phishing com exploits de dia zero.

3º passo: identificar vulnerabilidades

Percorra todos os caminhos que os dados percorrem. Notebooks em Wi-Fi de cafeterias, endpoints de API, painéis de SaaS e até mesmo conversas no corredor. Senhas fracas, tokens reutilizados e contas inativas costumam aparecer nesta etapa. Lembre-se dos fatores humanos: um telefonema educado ainda é capaz de superar qualquer firewall.

4º passo: avaliar os riscos

Compare cada vulnerabilidade com cada ameaça. Classifique cada ponto fraco por probabilidade e dano. Pergunte: "Se isso acontecer, qual a gravidade e em quanto tempo podemos detectar?" Um painel de administração esquecido e exposto na web ocupa os primeiros lugares na lista de importância — uma gaveta trancada dentro de um escritório protegido ocupa posições mais abaixo.

5º passo: aplicar contramedidas apropriadas

Escolha soluções que cuidem dos maiores riscos primeiro:

- Reforce os controles de acesso e adicione MFA.

- Reescreva as políticas sobre compartilhamento de fotos e respostas automáticas.

- Implemente lembretes à equipe sobre como identificar truques de engenharia social.

- Corrija ou substitua dispositivos inteligentes desatualizados.

Trate a lista como um manual em tempo real: edite-a após cada auditoria, relatório de violação ou grande mudança tecnológica. Após o 5º passo, monitore e recomece: um ciclo consistente de revisão e melhoria mantém você um passo à frente dos vazamentos de dados, seja ao administrar uma empresa global ou proteger senhas pessoais em casa.

Resumindo:

| Passo | Objetivo | Ação típica |

| 1. Identificar informações críticas | Decida o que deve permanecer privado | Mapeie dados que possam prejudicá-lo se expostos: arquivos de criação, listas de clientes, registros de localização. |

| 2. Analisar possíveis ameaças | Relacione quem pode querer esses dados. | Atores cibernéticos de estados-nação, concorrentes, funcionários descontentes, golpistas oportunistas. |

| 3. Identificar vulnerabilidades | Identifique os pontos fracos que eles podem explorar. | CMS desatualizado, pastas na nuvem compartilhadas em excesso, funcionários que falam demais. |

| 4. Avaliar os riscos | Classifique a probabilidade versus impacto. | Alto risco = vazamento fácil + alto dano; corrija-os primeiro. |

| 5. Aplicar contramedidas apropriadas | Bloqueie ou reduza os maiores riscos. | Aplique correções, segmente redes, treine funcionários e criptografe o tráfego. |

Por que a OPSEC é importante?

A OPSEC oferece uma maneira estruturada de manter informações de alto valor, tanto suas quanto da sua empresa, fora do alcance dos cibercriminosos. Ela fornece uma série de benefícios práticos:

- Evita vazamentos inadvertidos de dados: ao visualizar as tarefas do dia a dia pelos olhos de um invasor, você identificará hábitos aparentemente inofensivos, como uma captura de tela não editada ou um link de pasta na nuvem solto, que podem fornecer detalhes confidenciais.

- Reduz o risco de ciberataques e espionagem: classificar e marcar dados de alto valor significa que você pode bloqueá-los, monitorar quem os acessa e impedir que empresas rivais ou gangues de ransomware obtenham segredos comerciais.

- Gestão proativa de riscos: o processo de OPSEC exige revisões regulares de ameaças e vulnerabilidades, para que você feche as lacunas antes que pessoas de fora ou de dentro as descubram.

- Protege o sucesso e a reputação da missão: seja o lançamento de um produto ou um comboio humanitário, o vazamento de planos futuros permite que os oponentes interrompam cronogramas, enfraqueçam acordos ou semeiem dúvidas públicas.

- Promove uma cultura de conscientização sobre segurança: quando todos entendem a importância dos pequenos detalhes, todos se tornam mais seletivos sobre o que e onde compartilhar. Menos erros casuais, menos pontos de entrada.

- Adota a perspectiva do adversário: pensar como um invasor revela pontos fracos que as auditorias tradicionais ignoram: tudo, desde beacons de Wi-Fi até metadados ocultos nas fotos de férias de um funcionário.

Como melhorar a OPSEC na sua organização

1. Agende treinamentos e conscientização para funcionários

Sessões curtas e frequentes são mais eficazes do que apresentações de slides anuais. Ensine à equipe como o phishing se apresenta atualmente, como as chamadas de engenharia social se desenrolam e por que o chamado badge tailgating (uma forma de invasão de segurança física onde uma pessoa não autorizada segue de perto um indivíduo com acesso legítimo para entrar em uma área restrita) é importante. Uma cultura de verificação educada compensa.

2. Realize auditorias e revisões de políticas periódicas

Agende auditorias, mas também execute alguns exercícios surpresa. Testadores de penetração externos frequentemente revelam pontos cegos que as equipes internas não percebem. Atualize as políticas sempre que o modelo de ameaça, o plantel de funcionários ou a pilha de tecnologia mudarem.

3. Aproveite a automação para obter consistência

Regras de SIEM, alertas baseados em logs e verificações de conformidade com scripts nunca são demais. Automatize as partes repetitivas, como status de correções e relatórios de bloqueio de contas, para que os analistas possam se concentrar em anomalias.

4. Restrinja o acesso com o princípio do menor privilégio

Dê a cada usuário e aplicativo os direitos mínimos necessários para as tarefas diárias. Elimine funções inativas, limite o acesso temporário e fique atento ao aumento de privilégios.

5. Implemente controles robustos de gerenciamento de mudanças

Monitore todas as alterações no código, infraestrutura ou política. Utilize tickets, revisão por pares e reversões automáticas quando os testes falharem. Alterações repentinas e não documentadas são sinais de alerta.

6. Use o controle duplo e a separação de funções

Nunca permita que uma única pessoa defina uma política e aprove suas exceções. Associe um engenheiro de rede com um engenheiro de segurança ao implementar conjuntos de regras de firewall. O controle duplo reduz o risco de ameaças internas e detecta erros simples antes que eles aconteçam.

7. Use protocolos de comunicação seguros

Use sempre ferramentas seguras para enviar mensagens e arquivos. Protocolos como TLS 1.3, SSH e SFTP criptografam seus dados em trânsito, bloqueando o acesso de curiosos. Para mensagens, escolha apps com criptografia de ponta a ponta. Plataformas que oferecem chaves de criptografia auto-hospedadas oferecem mais controle, pois você mesmo cria e armazena as chaves, para que terceiros não consigam descriptografar seus dados. Evite ferramentas que enviam dados em texto simples.

8. Crie um plano de resposta a incidentes e recuperação de desastres

Até mesmo a melhor configuração de OPSEC exige um plano de contingência. Elabore um manual claro de resposta a incidentes que liste os prováveis cenários de ataque e atribua quem faz o quê, quando e com quais ferramentas, a fim de reduzir os danos e colocar os sistemas em funcionamento novamente.

9. Criptografe dados confidenciais e o tráfego de rede

Arquivos locais: habilite a criptografia completa de disco em notebooks e celulares. Buckets em nuvem: ative os serviços de chaves gerenciadas. Em trânsito: use a ExpressVPN para envolver o tráfego de internet em criptografia robusta, ocultando metadados de proprietários de hotspots e pontos de acesso não autorizados.

💡 Você sabia?O Internet Kill Switch (kill switch) da ExpressVPN bloqueia todo o tráfego se a conexão VPN cair, mantendo seus dados seguros mesmo durante interrupções inesperadas.

Como melhorar a OPSEC na sua residência

1. Desative tags de localização

Desative a marcação GPS na câmera do seu celular e evite fazer check-in nas redes sociais. Quando sua foto do pôr do sol ou sua selfie da corrida matinal não transmite mais as coordenadas, os bisbilhoteiros perdem uma peça-chave do quebra-cabeça. Se você postar memórias, limite o máximo possível o público àquelas pessoas que realmente conhece.

2. Remova os metadados antes de compartilhar

As fotos contêm detalhes ocultos, como carimbos de data/hora, IDs de dispositivos e até mesmo sua localização exata no mapa. Passe cada imagem por um removedor de metadados gratuito, renomeie o arquivo e faça o upload. Você compartilhará o momento, não a história — e desconhecidos não conseguirão fazer engenharia reversa na linha do tempo da sua vida.

3. Refine as listas de amigos

A cada poucos meses, audite seus contatos. Remova pessoas pouco conhecidas, mova colegas de trabalho para uma lista restrita e restrinja atualizações pessoais a um círculo interno confiável. Menos visualizações significam menos capturas de tela em conversas aleatórias em grupo, mantendo as notícias da família exatamente como você quer: privadas.

4. Use identificadores de e-mail separados

Crie um endereço para serviços bancários, outro para compras e um descartável para newsletters. Se hackers invadirem uma loja, o dano será interrompido nessa caixa de entrada. Adicione autenticação de dois fatores e senhas exclusivas — e você terá isolado cada parte da sua vida digital.

5. Bloqueie dispositivos inteligentes

Altere todas as senhas padrão no primeiro dia, instale atualizações de firmware imediatamente e mantenha câmeras, alto-falantes e lâmpadas em uma rede Wi-Fi para convidados. Isolar dispositivos impede que uma campainha comprometida acesse seu notebook.

6. Use uma VPN

Uma VPN envolve todo o seu tráfego em criptografia robusta, ocultando seus hábitos de navegação de provedores de internet, anunciantes e curiosos em redes Wi-Fi públicas. A ExpressVPN também conta com infraestrutura TrustedServer somente à base de RAM, kill switch (Internet Kill Switch) e o protocolo veloz e de código aberto Lightway, proporcionando privacidade sem causar lentidão.

Cenários comuns de falhas de OPSEC

Mesmo com uma mentalidade de OPSEC sólida, deslizes acontecem. Basta um detalhe esquecido ou um hábito casual para criar uma brecha. Vejamos alguns cenários comuns de falhas em OPSEC e como eles podem silenciosamente expor informações confidenciais.

Pegada digital e mídias sociais

- Compartilhamento excessivo nas mídias sociais: uma publicação casual sobre trabalho, viagens ou rotinas familiares pode fornecer aos adversários as informações de que precisam.

- Fotos georreferenciadas: tags de localização em selfies expõem locais restritos.

- Perfis públicos: as seções "Sobre mim” em perfis sociais, listas de amigos e interesses compartilhados se combinam em um dossiê quando reunidos.

💡 Lição de OPSEC: pare antes de postar. Um desconhecido poderia usar essa publicação? Suas migalhas digitais revelam mais do que você imagina.

Tecnologia e dispositivos

- Dispositivos vestíveis e tecnologia inteligente: Relógios e aplicativos com GPS transmitem rotinas diárias; mapas de calor de rastreadores de condicionamento físico até mesmo destacam rotas de patrulha dentro de bases secretas.

- Redes domésticas não seguras: trabalhar remotamente com um roteador que ainda usa a senha de fábrica é um convite para bisbilhoteiros.

- Equipamentos perdidos ou roubados: celulares, notebooks ou pen drives sem criptografia entregam dados livremente a quem os encontrar.

- Dispositivos pessoais em sistemas corporativos: um celular pouco protegido que sincroniza o e-mail da empresa pode penetrar um perímetro corporativo restrito.

💡 Lição de OPSEC: bloqueie a tecnologia que você utiliza: altere as senhas padrão, mantenha o firmware atualizado e criptografe o tráfego e o armazenamento.

Fatores humanos

- Phishing e engenharia social: um "pedido urgente” convincente ainda pode induzir você a compartilhar credenciais. Apps falsos são outra ameaça crescente — eles muitas vezes imitam ferramentas reais, mas roubam dados de login ou espionam sua atividade depois de instalados.

- Senhas fracas ou reutilizadas e ausência de MFA: os invasores miram primeiro onde a segurança é inferior. Nosso guia para senhas mais fortes e autenticação de dois fatores explica como configurar defesas melhores que os invasores não são capazes de adivinhar ou ignorar facilmente.

- Deslizes ou sabotagens internas: um bucket em nuvem mal configurado ou um funcionário descontente pode vazar gigabytes em minutos.

- Má disciplina física: mesas destrancadas, tailgaters na portaria, lixeiras com rascunhos não picados: todos estes são convites em aberto.

- Padrões previsíveis: rotas de viagem ou horários de chamadas fixo permitem que os observadores planejem ações em torno de você.

- Treinamento limitado: as pessoas não podem seguir regras que nunca aprenderam.

💡 Lição de OPSEC: as pessoas vazam mais do que os sistemas. Fique atento, verifique solicitações incomuns e atualize o treinamento com frequência.

Tratamento e eliminação de dados

- Eliminação inadequada: unidades vendidas online ou papéis descartados intactos dão aos caçadores um prêmio em forma de dados.

- Agregação de dados: fragmentos inofensivos provenientes de muitos locais se fundem em um todo prejudicial.

- Upload de amostras em ferramentas públicas: os analistas às vezes alimentam malware ou URLs contendo informações do cliente em sandboxes abertas, expondo esses dados.

💡 Lição de OPSEC: proteja as informações da criação à destruição. Um arquivo esquecido pode desfazer anos de proteção.

Palavras finais sobre OPSEC

OPSEC não é apenas uma lista de verificação, mas o hábito de perguntar: "O que um estranho poderia descobrir com isso?". Mantenha essa pergunta em destaque e o ciclo de cinco passos começará a fluir: nomeie os dados que importam, imagine quem pode caçá-los, rastreie os pontos fracos, classifique os riscos e preencha as lacunas.

Esteja você protegendo uma rede global ou um roteador doméstico, o ritmo é o mesmo — e funciona. Adicione a criptografia da ExpressVPN, bem como sua tecnologia TrustedServer e o kill switch Internet Kill Switch, e seu rastro online se apagará. Mantenha a curiosidade e seja metódico, e deixe os bisbilhoteiros olhando para uma página (quase) em branco.

Perguntas frequentes: dúvidas comuns sobre OPSEC

A OPSEC faz parte da área de cibersegurança ou de operações?

A OPSEC fica entre ambas. A cibersegurança fornece os controles técnicos: criptografia, firewalls e regras de acesso. A área de operações fornece os processos diários: cronogramas de envio, pautas de reuniões e rotas de viagem. A OPSEC as conecta perguntando o seguinte: "Será que um observador externo conseguiria combinar informações digitais com dicas do mundo real e adivinhar o que vem a seguir?". Quando você trata o fluxo de dados e os hábitos da equipe como um todo, os pontos fracos aparecem mais cedo.

Qual é a diferença entre OPSEC (segurança operacional) e InfoSec (segurança da informação)?

A segurança da informação protege dados dentro de computadores e redes por meio de criptografia, firewalls e regras de acesso rígidas. A segurança operacional tem um alcance mais amplo. Ela questiona o que um adversário poderia aprender com cada detalhe visível, incluindo documentos, rotinas e até mesmo conversas casuais, e remove essas pistas.

A OPSEC abrange comportamento humano, procedimentos físicos e defesas digitais em conjunto, remodelando todo o plano de segurança para que os fragmentos nunca se combinem em uma imagem útil. A InfoSec fornece as travas e alarmes; a OPSEC examina o site através dos olhos de um invasor e aponta onde proteção extra ou novos hábitos ainda são necessários.

O que se qualifica como violação de OPSEC?

Qualquer ação que forneça novas pistas para um adversário conta. Entre os exemplos:

- Publicar uma captura de tela do projeto que mostre os nomes dos clientes ou cronogramas.

- Discutir trabalho sensível em um canal público ou Wi-Fi não seguro.

- Reutilizar um crachá, token ou senha em vários sistemas.

- Deixar um notebook desbloqueado sem supervisão.

- Mesmo uma pequena dica, como geotags em uma selfie, pode permitir que os invasores rastreiem padrões e planejem um ataque.

Quem precisa de treinamento para OPSEC?

Qualquer pessoa que manuseie dados que não sejam destinados à visualização pública. Essa lista abrange engenheiros de software, representantes de vendas, fornecedores, contratados e até mesmo familiares que podem compartilhar fotos de um escritório em casa. A extensão do treinamento varia de acordo com a função, mas a mensagem principal permanece a mesma: pense como um invasor, evite fornecer pistas e se comunique quando algo parecer estranho.

A OPSEC é somente para implantações?

Não. A mesma mentalidade protege lançamentos de produtos, negociações jurídicas, pesquisas médicas e dados pessoais. Sempre que o momento, a localização ou o conteúdo podem influenciar um resultado, a OPSEC agrega valor. Por exemplo, uma equipe remota de design protege recursos inéditos; uma instituição de caridade protege a rota de remessas de ajuda humanitária; e um pai bloqueia postagens em mídias sociais que revelam a escola de seu filho.

Por quanto tempo é válido o treinamento de OPSEC?

Muitas organizações agendam um treinamento de atualização completo a cada 12 meses e fazem simulações curtas a cada trimestre. Atualize o conteúdo sempre que novas ferramentas forem lançadas, a rotatividade de funcionários aumentar ou o cenário de ameaças mudar. Uma microaula rápida sobre a tática de phishing mais recente costuma evitar mais danos do que uma apresentação anual.

O que é OPSEC na cibersegurança?

Na cibersegurança, a OPSEC rastreia como os dados se movem entre dispositivos, nuvens e redes. Ela abrange:

- Classificar arquivos sensíveis e marcá-los dentro de ferramentas SaaS.

- Remover metadados de documentos e imagens.

- Usar criptografia VPN para ocultar padrões de navegação e informações de localização.

- Atentar-se a tentativas de engenharia social que contornem os controles tecnológicos.

Seu objetivo é remover todas as migalhas digitais que um invasor poderia unir.

Quais são os 5 passos da OPSEC?

Os cinco passos são os seguintes:

- Identificar informações críticas: liste os dados e atividades que prejudicariam você se fossem expostos.

- Analisar possíveis ameaças: mapeie quem pode querer esses dados e por quê.

- Identificar vulnerabilidades: percorra os sistemas e hábitos para ver onde os vazamentos podem começar.

- Avaliar os riscos: classifique cada ponto fraco por probabilidade e impacto a fim de definir prioridades.

- Aplicar contramedidas: corrija softwares, reforce procedimentos, treine a equipe e repita o ciclo.

Dê o primeiro passo para se proteger online. Experimente a ExpressVPN sem riscos.

Obtenha ExpressVPN