Qué es el modelado de amenazas: 5 pasos de ciberseguridad

Desde malware hasta brecha de datos y ataques DDoS, hoy en día existen numerosas amenazas digitales de las que preocuparse. Conocer esas amenazas y los peligros que plantean es un paso fundamental para contrarrestarlas, y ahí es donde entra en juego el modelado de amenazas.

Pero ¿qué es el modelado de amenazas? En pocas palabras, es el proceso de identificar y evaluar las amenazas potenciales, normalmente para sistemas digitales, redes o aplicaciones, con el fin de determinar las mejores maneras de hacerles frente.

Esta guía profundiza en el proceso de modelado de amenazas, analizando marcos, herramientas y procesos de prueba.

Entender el significado del modelado de amenazas

El modelado de amenazas es un proceso estructurado que emplean muchas empresas, organizaciones y equipos de desarrollo de software en todo el mundo. Implica una investigación en profundidad sobre cómo los atacantes podrían aprovechar las debilidades de un sistema.

El objetivo es sencillo: identificar los riesgos y vulnerabilidades potenciales de un sistema o aplicación para poder tomar las medidas adecuadas para mitigar esos riesgos y hacer que el sistema o la aplicación sean lo más seguros posible.

Por qué es importante el modelado de amenazas en la ciberseguridad

El modelado de amenazas es muy valioso en la ciberseguridad actual, ya que existen numerosas amenazas y muchos actores y entidades maliciosos que buscan difundir malware y lanzar ciberataques.

Los riesgos aumentan a medida que el mundo se vuelve cada vez más dependiente de la tecnología y las empresas se digitalizan y se basan cada vez más en la nube. El modelado de amenazas ayuda a reducir esos riesgos al mínimo, reforzando las defensas de las aplicaciones y los sistemas.

Objetivos comunes del modelado de amenazas

- Detectar debilidades o vulnerabilidades en una aplicación o sistema.

- Definir contramedidas para cualquier amenaza identificada.

- Garantizar que las aplicaciones se encuentren en un estado seguro antes de su lanzamiento.

- Mejorar la seguridad de las aplicaciones tras su lanzamiento.

- Tomar medidas proactivas para ir un paso por delante de los atacantes.

Conceptos erróneos comunes sobre el modelado de amenazas

- Solo se realiza durante las fases de diseño o desarrollo: podría decirse que el modelado de amenazas es más valioso en las primeras fases de diseño o desarrollo de un proyecto, pero también puede emplearse con gran eficacia después del lanzamiento de un producto o sistema.

- Es un elemento opcional: el modelado de amenazas es más una necesidad que algo opcional. Sin él, los sistemas y las aplicaciones son mucho más propensos a lanzarse en estados inseguros, lo que causa graves problemas a los desarrolladores y a los usuarios finales.

- Es un proceso muy complicado: aunque el modelado de amenazas no puede describirse como sencillo, en realidad es mucho más simple de lo que muchos desarrolladores piensan. Existen varios marcos claros y probados para guiarte en el proceso.

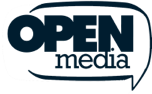

Los 5 pasos clave del modelado de amenazas

1. Identificar los activos que hay que proteger

En primer lugar, los equipos deben pensar en lo que realmente está en riesgo si algún ataque a sus aplicaciones o sistemas tiene éxito. Es posible que estén desarrollando una aplicación que pueda recopilar y almacenar datos confidenciales de los usuarios, por lo que deben asegurarse de tomar las medidas necesarias para mantener esos datos a salvo.

2. Identificar posibles adversarios

El siguiente paso es pensar en quién podría querer atacar tu aplicación o sistema y por qué. En algunos casos, un sistema puede simplemente correr el riesgo de sufrir ataques de hackeo aparentemente aleatorios de fuentes desconocidas. Sin embargo, en otras situaciones, puede haber grupos específicos que sean más propensos a atacar una aplicación o un sistema por motivos políticos o financieros.

3. Evaluar las amenazas y los riesgos

El siguiente paso es realizar un análisis de amenazas, que es el quid de todo el proceso de modelado de amenazas. Consiste en enumerar las posibles amenazas y los posibles ataques a los que podría verse expuesta una aplicación o un sistema. Esto podría incluir atacantes que aprovechen las debilidades del código u obtengan acceso no autorizado, o empleados que filtren datos sin querer debido a sus malos hábitos con las contraseñas.

4. Evaluar el coste de la mitigación

Por cada riesgo que identifiques, también debes buscar la manera de mitigarlo o contrarrestarlo. Si hay debilidades en el código de una aplicación, por ejemplo, puede que sea necesario reescribirlo y optimizarlo para reforzar sus defensas. Cada parte de la estrategia de mitigación costará tiempo, dinero y recursos, y las empresas tendrán que sopesar los costes, los riesgos y los beneficios en función de sus presupuestos.

5. Analizar las consecuencias del fracaso

El último paso del modelado de amenazas es imaginar el peor de los casos. Imagina lo que podría suceder si un ataque a una aplicación o sistema tuviera éxito y lo que eso significaría para los desarrolladores, los usuarios y otras partes interesadas. Al conocer las peores posibilidades, los equipos suelen estar más motivados para prevenirlas.

Cómo encaja el modelado de amenazas en el SDLC

El modelado de amenazas es un paso fundamental en el ciclo de vida del desarrollo de software (SDLC), que es el proceso estructurado mediante el cual se desarrollan nuevas aplicaciones y sistemas.

Cuándo aplicar el modelado de amenazas en el ciclo de vida del desarrollo

El modelado de amenazas se lleva a cabo a menudo como un proceso continuo a lo largo del ciclo de vida del desarrollo, que empieza en las primeras etapas del diseño y continúa durante todo el desarrollo, hasta el lanzamiento e incluso después de él. Al evaluar y realizar un análisis periódico de las amenazas potenciales, los desarrolladores pueden tomar medidas importantes a lo largo del SDLC para mejorar y proteger sus creaciones.

Retos y soluciones para la alineación del SDLC

- Consumo de tiempo y recursos: el modelado de amenazas exige cierta inversión de tiempo y recursos y puede restar atención a otras partes del proceso de SDLC. Esto puede provocar retrasos e interrupciones, lo que podría retrasar el lanzamiento de una nueva aplicación. Por lo tanto, los equipos deben integrar el modelado de amenazas en sus planes desde el principio.

- Alineación con el desarrollo ágil: muchos equipos de desarrollo ya usan métodos ágiles, trabajando en ciclos cortos y rápidos. Aunque el modelado de amenazas no siempre encaja de forma natural en este ritmo, una buena planificación puede ayudar a integrarlo sin problemas.

- Falta de procesos estandarizados: a veces, los equipos de desarrollo no tienen un marco claro que seguir a la hora de llevar a cabo el modelado de amenazas, lo que puede provocar una pérdida de tiempo y resultados dispares. Para evitarlo, se anima a los equipos a usar uno de los marcos de modelado de amenazas establecidos, como STRIDE o PASTA.

- Precisa de un equipo especializado y con experiencia: identificar y comprender las numerosas amenazas y riesgos a los que se enfrentan las aplicaciones y los sistemas puede ser un reto, especialmente para quienes carecen de experiencia o conocimientos en el modelado de amenazas cibernéticas. Puede ser útil invertir en herramientas de modelado de amenazas o usar terceros para recibir ayuda.

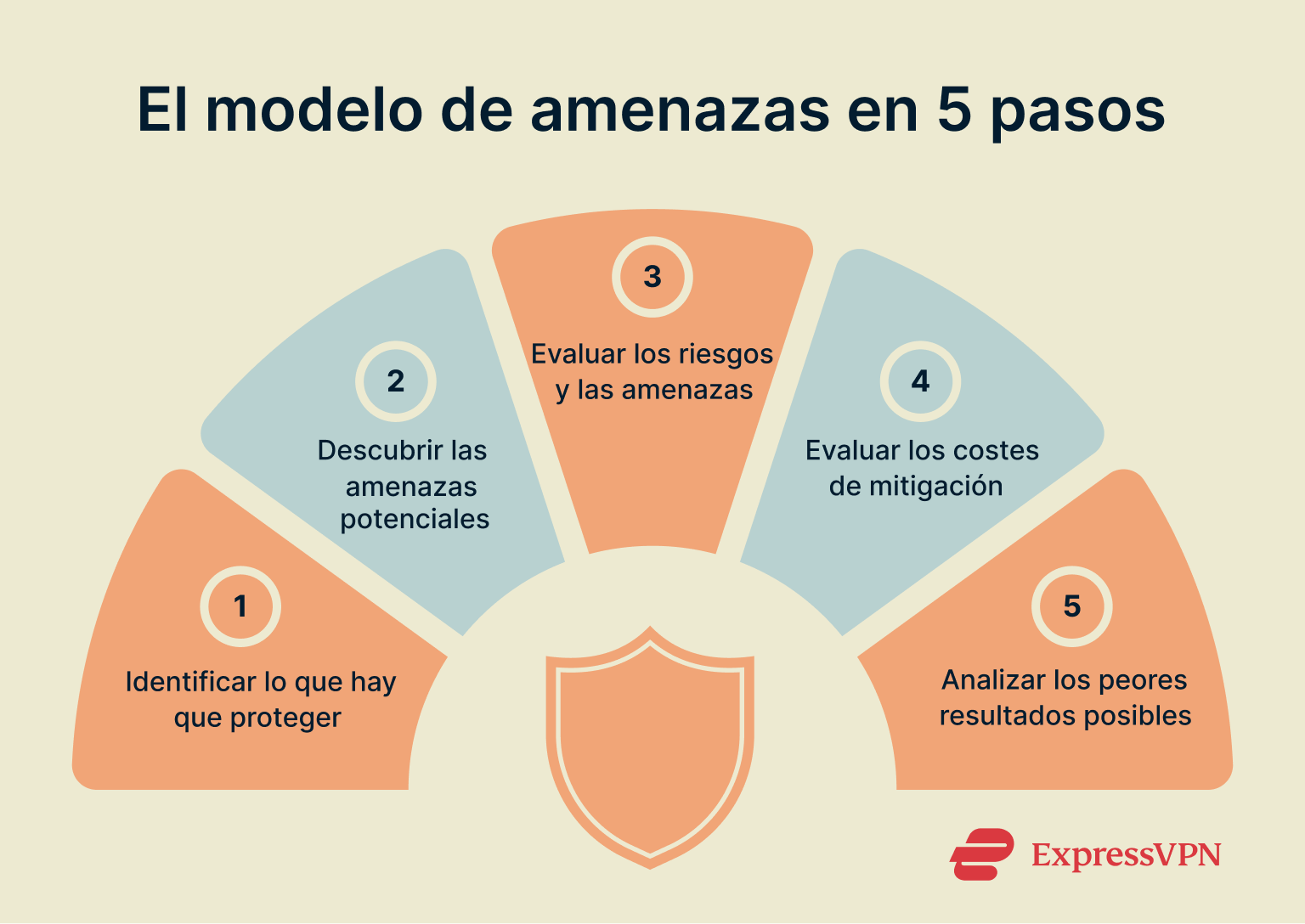

Métodos y marcos de modelado de amenazas

- Marco STRIDE: STRIDE son las siglas de Spoofing, Tampering, Repudiation, Information Disclosure, Denial of Service, Elevation of Privilege (suplantación, manipulación, repudio, divulgación de información, denegación de servicio y elevación de privilegios). Es uno de los métodos más antiguos y probados de modelado de amenazas.

- Modelado de amenazas DREAD: DREAD (siglas de Damage, Reproducibility, Exploitability, Affected Users, and Discoverability) es un método de evaluación de modelado de amenazas basado en «daño, reproducibilidad, explotabilidad, usuarios afectados y detectabilidad». Genera una clasificación en escala para mostrar el nivel de riesgo al que se enfrenta una aplicación o un sistema, pero ya no se usa con tanta frecuencia.

- Metodología PASTA: PASTA son las siglas de Process for Attack Simulation and Threat Analysis (proceso de simulación de ataques y análisis de amenazas). Este marco involucra a todas las partes interesadas en el proceso de modelado de amenazas, no solo a los expertos en informática y seguridad, para obtener un análisis y unos resultados más completos.

- Marco LINDDUN: LINDDUN se refiere a «vinculación, identificación, no repudio, detección, divulgación de datos, desconocimiento y incumplimiento», y usa árboles de amenazas para ayudar a los usuarios a identificar riesgos y soluciones al mismo tiempo.

- Método de modelado TRIKE: TRIKE son las siglas de Threat, Risk, Impact, Knowledge, and Evaluation («amenaza, riesgo, impacto, conocimiento y evaluación») y es una herramienta de modelado de amenazas de código abierto.

- Marco de modelado de amenazas VAST: VAST son las siglas de Visual, Agile, and Simple Threat («amenaza visual, ágil y simple»). Este modelado implica procesos escalables que se adaptan a organizaciones y proyectos de diferentes tamaños.

- Marco NIST: el marco de modelado de amenazas NIST proviene del Instituto Nacional de Estándares y Tecnología de Estados Unidos. Se trata de un proceso de cuatro pasos que los equipos de desarrollo pueden seguir para identificar y evaluar las amenazas.

- Árboles y diagramas de ataque: los árboles de ataque son visualizaciones útiles de los sistemas y sus vulnerabilidades.

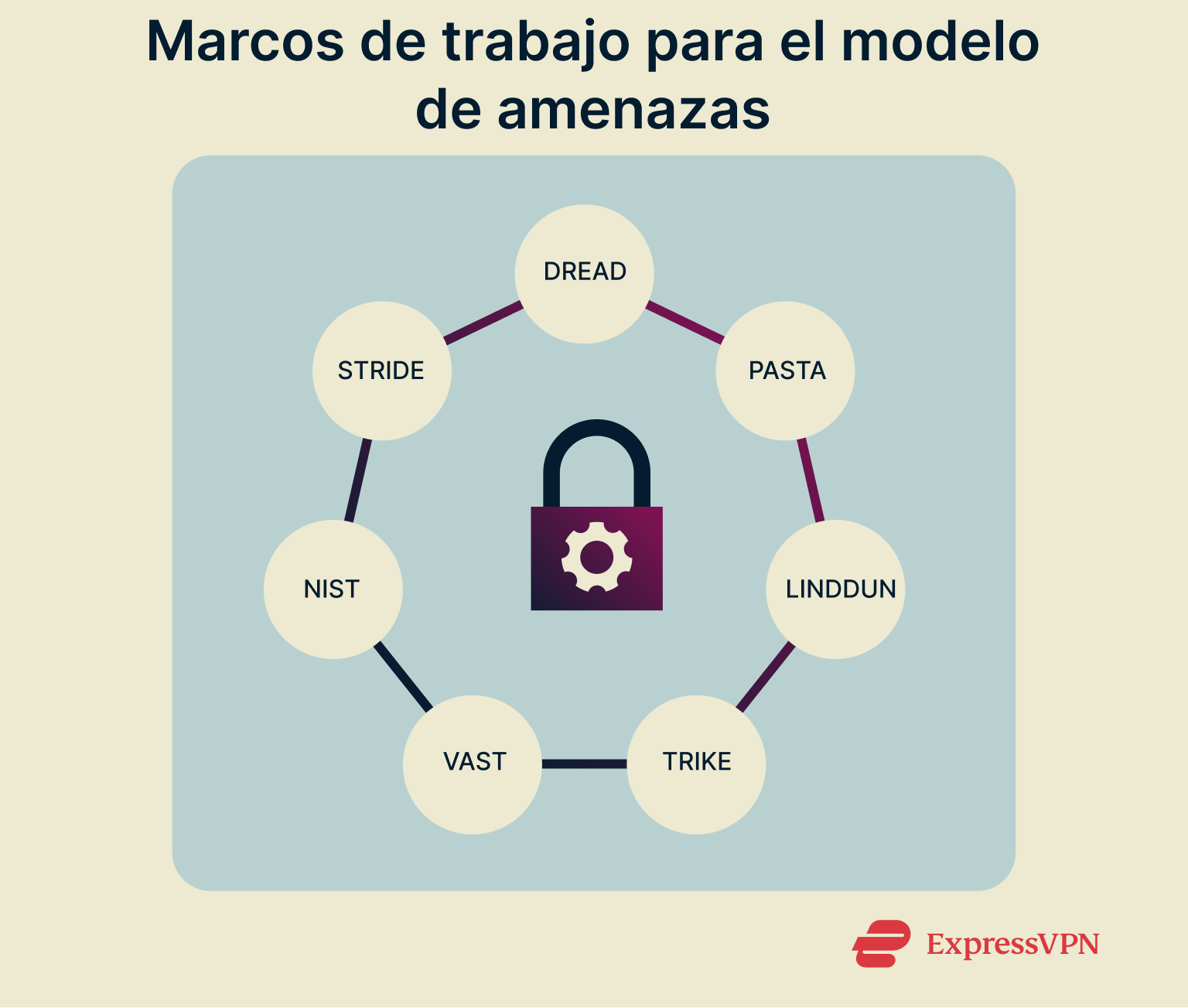

Prácticas recomendadas para un modelado eficaz de amenazas

- Implicar a equipos multifuncionales: los equipos de informática y seguridad son los principales responsables de llevar a cabo el modelado de amenazas, pero también vale la pena consultar e implicar a otros equipos multifuncionales para obtener una visión más amplia y profunda de los riesgos y amenazas.

- Usar el refinamiento iterativo: conforme avances en el modelado de amenazas, busca constantemente maneras de ajustar el proceso y optimizarlo para alinearlo con los parámetros particulares de tu proyecto. Esto te ayudará a ahorrar tiempo y a maximizar la eficiencia de los futuros análisis de amenazas.

- Combina múltiples metodologías cuando sea necesario: no tienes por qué ceñirte siempre a un único marco de modelización de amenazas, como DREAD o PASTA. No dudes en mezclar elementos y probar métodos alternativos si crees que te ayudarán a obtener mejores resultados.

- Asigna la responsabilidad de las tareas de modelado: delega las tareas de modelado de amenazas a personas con experiencia y conocimientos relevantes para ayudar a evitar retrasos y garantizar que el proceso se desarrolle de forma rápida y eficiente.

Cómo la IA y la automatización mejoran el modelado de amenazas

El modelado de amenazas cambia día a día, y las tecnologías de inteligencia artificial y automatización desempeñan un papel cada vez más amplio en la forma en que se lleva a cabo este proceso.

Usar la IA para optimizar el proceso de modelado de amenazas

En los últimos años han surgido diversas herramientas y plataformas de modelado de amenazas basadas en la IA. Utilizan la IA para procesar e interpretar los datos de las aplicaciones o los sistemas con el fin de destacar los riesgos potenciales de forma más rápida y precisa que los equipos humanos.

La IA puede ayudar a los usuarios a identificar diversos tipos de amenazas, fallos de diseño y debilidades en el código de las aplicaciones, lo que acelera y optimiza el proceso de modelado de amenazas.

Riesgos y limitaciones del modelado automatizado

Aunque es beneficioso usar la IA y la automatización como ayuda en el modelado de amenazas, no es buena idea que los equipos dependan en exceso de estas tecnologías.

La automatización tiene sus límites y la IA solo puede trabajar con los datos que tú le proporcionas, por lo que existe el riesgo de que se pasen por alto ciertos aspectos. Además, la IA sigue siendo una tecnología nueva e imperfecta, capaz de cometer errores o de no proporcionar los resultados exactos que los usuarios buscan.

Por estos motivos, las herramientas de modelado de amenazas basadas en IA deben considerarse un complemento del análisis de amenazas efectuado por personas, y no un reemplazo.

Preguntas frecuentes sobre el modelado de amenazas

¿Qué significa «modelado de amenazas»?

El modelado de amenazas se refiere al proceso de identificar los riesgos y amenazas de una aplicación o sistema, normalmente durante sus fases de diseño y desarrollo, y luego tomar medidas para contrarrestar esos riesgos. Es una parte importante del ciclo de vida del desarrollo de software.

¿Cuáles son los 5 pasos del modelado de amenazas?

Los cinco pasos del modelado de amenazas son:

- Identificar los activos que necesitas proteger.

- Identificar quién podría querer atacar esos activos.

- Evaluar las amenazas y los métodos de ataque que podrían usarse en tu contra.

- Evaluar las opciones para resolver esas amenazas y los costos que ello implica.

- Analizar los peores resultados posibles.

¿Qué es el modelado de amenazas en SDLC?

El modelado de amenazas en el ciclo de vida del desarrollo de software se refiere al proceso por el cual los desarrolladores buscan las debilidades o las posibles formas en que su software podría ser atacado, con el fin de encontrar formas de mejorarlo y protegerlo.

Da el primer paso para protegerte en Internet. Prueba ExpressVPN sin riesgos.

Obtén ExpressVPN